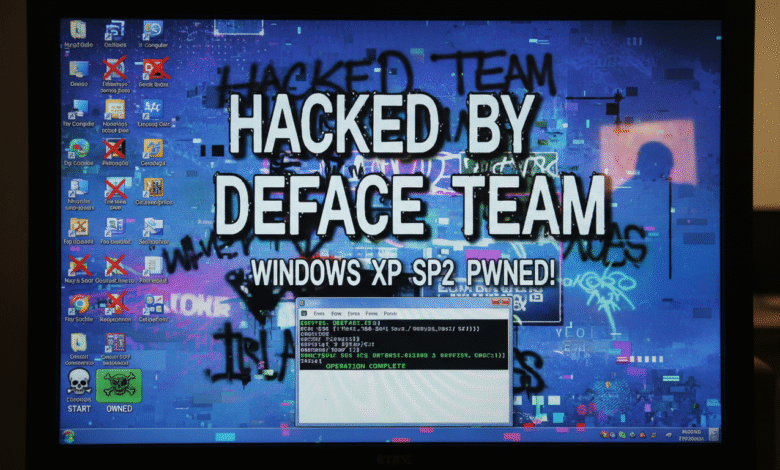

Ternyata Windows XP SP2 Punya Fitur Rahasia Bisa Deface Website, Tapi Langsung Dicabut Microsoft

Apakah benar ada “fitur rahasia” pada era lama yang membuat situs mudah berubah tampilan, atau itu hanya cerita komunitas yang beredar?

Pertanyaan ini sering muncul di diskusi keamanan Indonesia. Frasa “Windows XP SP2 fitur deface” kerap jadi topik nostalgia dan perdebatan. Namun penting dijelaskan: ini soal masalah keamanan, bukan ajakan merusak.

Di masa transisi keamanan, DEP diperkenalkan sebagai mitigasi buffer overflow pada 24 Agustus 2004. Komunitas seperti X-Code membahas praktik nyata, namun banyak mitos tentang alat debugging atau celah yang disalahgunakan.

Pada bagian ini pembaca akan mendapat gambaran konsep, konteks sejarah, dan tujuan pembahasan: edukasi, lab aman, serta langkah defensif untuk mencegah perubahan tampilan situs. Fokusnya adalah hardening dan etika, bukan panduan menyerang.

Ringkasan Utama

- Topik ini berada pada ranah edukasi dan keamanan komputer.

- Kita jelaskan perbedaan antara fitur, kelemahan, dan alat debugging.

- Sejarah singkat: DEP muncul, lalu berkembang ke ASLR.

- Pembahasan mencakup identifikasi, lab aman, dan hardening sistem.

- Inti: pencegahan dan respons insiden, bukan eksploitasi.

Gambaran singkat: apa yang dimaksud “fitur deface” di Windows XP SP2

Banyak orang memakai istilah itu untuk merujuk pada perubahan tampilan konten website tanpa izin. Biasanya perubahan terjadi karena kompromi akses pada server atau aplikasi web.

Deface website vs. uji keamanan webserver

Perbedaan utama ada pada tujuan. Deface berorientasi merusak, propaganda, atau vandalisme. Uji keamanan punya tujuan perbaikan, ada scope dan izin resmi.

Uji keamanan juga mencatat aktivitas dengan logging dan melaporkan temuan agar pemilik sistem bisa menutup kelemahan.

Mengapa topik ini ramai di era majalah PDF

Pembahasan praktis di e-magazine seperti x-code magazine membuat topik teknik lebih mudah tersebar. Materi scanner, injection, dan bypass jadi bahan belajar.

Sayangnya, istilah “fitur deface” sering salah kaprah. Yang dimaksud biasanya celah konfigurasi, alat debugging, atau kelemahan yang disalahgunakan, bukan fitur resmi.

- Risiko publik: diskusi tanpa konteks defensif dapat memicu penyalahgunaan.

- Fokus yang disarankan: kontrol akses, izin file web, patch, dan pemantauan perubahan.

| Aspek | Deface | Uji Keamanan | Tindakan Pencegahan |

|---|---|---|---|

| Tujuan | Perusakan/propaganda | Perbaikan/penilaian | Policy & izin |

| Proses | Eksploit tanpa izin | Scope, izin, logging | Kontrol akses & patch |

| Hasil | Perubahan tampilan | Rekomendasi teknis | Pemantauan & backup |

Konteks era Windows XP SP2 dan lanskap keamanan saat itu

24 Agustus 2004 menandai momen penting bagi proteksi aplikasi dan program lama. Rilis service pack ini memperketat pola default dan mendorong patching yang lebih disiplin.

Tanggal rilis dan perubahan besar

Pembaruan pada 24 Agustus 2004 memperkenalkan mitigasi seperti DEP. Pengaturan default dibuat lebih ketat untuk menurunkan risiko eksekusi kode dari memori.

Akibatnya banyak program dan aplikasi lawas yang belum disesuaikan jadi bermasalah kompatibilitas. Organisasi didorong lebih sering mengaplikasikan patch.

Mengapa sistem operasi lama sering jadi sasaran empuk

Beberapa alasan umum: vendor berhenti mengeluarkan patch, dependensi pada aplikasi lama, dan konfigurasi default yang ketinggalan zaman.

Banyak program berjalan dengan hak tinggi. Jika satu aplikasi mendapat celah, dampaknya langsung luas pada seluruh sistem operasi dan layanan.

Sering pula pengguna menurunkan proteksi demi kompatibilitas. Pilihan ini meningkatkan risiko kompromi dan membuka peluang eksploitasi.

| Aspek | Perubahan SP | Pemicu Risiko |

|---|---|---|

| Mitigasi | DEP aktif sebagai opsi default | Aplikasi pra-2004 tidak kompatibel |

| Patch | Dorongan patch rutin | Patch berhenti pada OS tua |

| Hak akses | Default lebih ketat | Program berjalan dengan hak tinggi |

Sumber cerita dan jejak referensi dari komunitas keamanan Indonesia

Jejak narasi tentang kemampuan sistem yang kontroversial sering muncul dari distribusi materi komunitas. Dokumen seperti majalah PDF memberi konteks belajar bagi banyak praktisi dan pelajar komputer pada masanya.

Peran X-Code Magazine dalam budaya belajar

X-Code Magazine adalah artefak penting: format PDF yang didistribusikan oleh komunitas, berfokus pada komputer, internet, hacking, dan security. Tujuannya umumnya untuk berbagi ilmu positif dengan syarat atribusi penulis tetap.

Contoh topik relevan dari satu edisi

Issue #11 (Nov 2008) mencantumkan materi yang kini sering dikutip dalam diskusi teknik. Daftar isi mencakup topik seperti port scanner, bypassing firewall windows XP SP2, dan blind SQL injection.

- Port scanner: alat dasar untuk memetakan layanan yang berjalan.

- Bypassing firewall windows XP SP2: contoh teknik konfigurasi dan eksploitasi akses jaringan.

- Blind SQL injection: ilustrasi kelemahan input yang berdampak pada data dan tampilan situs.

| Aspek | Sumber Komunitas | Konsekuensi |

|---|---|---|

| Format | Majalah PDF, distribusi komunitas | Belajar kolektif, mudah disebar |

| Tujuan | Sharing ilmu & riset | Belajar praktik keamanan, perlu verifikasi |

| Risiko | Ringkasan teknik tanpa konteks | Bisa disalahgunakan jika tidak etis |

Materi seperti port scanner dan pembahasan kelemahan sering berfungsi sebagai pintu masuk belajar. Namun pembaca harus memposisikan referensi komunitas ini sebagai konteks historis yang perlu diverifikasi, bukan pembenaran tindakan ilegal.

Pemahaman ini membantu menjembatani kenapa kombinasi konfigurasi, akses lokal, dan kelemahan program kadang terlihat seperti “fitur” padahal itu hasil interaksi kompleks antara layanan dan izin.

Windows XP SP2 fitur deface: bagaimana “fitur” semacam ini bisa muncul

Istilah populer itu sering merujuk pada rangkaian kejadian teknis, bukan tombol rahasia. Pada kenyataannya, perubahan tampilan situs biasanya bermula dari akses yang memadai ke server atau mesin lokal.

Fitur, kelemahan, atau alat debugging bisa berperan bila perizinan longgar. Komponen layanan, opsi debugging, atau tool bawaan terkadang memberi peluang bagi pelaku yang sudah punya akses untuk mengganti isi file dalam document root.

Skema umum dari akses ke perubahan tampilan

Secara garis besar alurnya: akses awal (lokal atau remote) → menemukan alamat folder web → memodifikasi file halaman → tampilan berubah. Ini adalah rangkaian kegagalan kontrol akses atau kelemahan aplikasi, bukan satu mekanisme otomatis.

- Alamat dan struktur folder web sering jadi target karena di sana tersimpan isi dan data publik.

- Program atau aplikasi yang berjalan dengan hak berlebih memperbesar dampak jika disusupi.

- Vendor biasanya menutup komponen yang terbukti memudahkan penyalahgunaan ketika diekspos publik.

| Aspek | Penyebab | Akibat |

|---|---|---|

| Kontrol akses | Izin file longgar | Perubahan isi situs |

| Komponen | Tool debugging/layanan | Eksposur data |

| Program | Hak tinggi | Dampak sistemik |

Kenapa Microsoft mencabutnya: sudut pandang keamanan dan tanggung jawab vendor

Vendor sering menonaktifkan komponen ketika risiko keamanan melebihi manfaat fungsional. Langkah ini bertujuan menjaga integritas sistem dan mencegah akses yang tak terkontrol pada bagian sensitif.

Risiko reputasi dan eskalasi penyalahgunaan

Jika isu keamanan viral, pelaku dapat mengeksploitasi celah secara masif pada perangkat yang jarang dipatch. Dampak reputasi bagi vendor bisa besar, termasuk hilangnya kepercayaan pengguna dan tekanan regulator.

Patching, pengurangan attack surface, dan safe defaults

Pembaruan dan service pack bukan sekadar fitur baru; mereka memperbaiki kelemahan yang ditemukan. Menonaktifkan layanan tak perlu dan memperketat akses mengurangi peluang eskalasi privilege pada program atau aplikasi rentan.

- Menonaktifkan komponen yang tidak dipakai.

- Mengubah pengaturan default ke safe defaults.

- Mendorong patch rutin dan konfigurasi minimal.

| Tindakan Vendor | Alasan | Dampak pada Pengguna |

|---|---|---|

| Menonaktifkan komponen | Kurangi attack surface | Kebutuhan kompatibilitas diuji ulang |

| Rilis patch | Tutup kelemahan teknis | Peningkatan keamanan, biaya update |

| Safe defaults | Mencegah penyalahgunaan luas | Pengaturan awal lebih aman |

Memahami fondasi serangan yang sering dikaitkan: buffer overflow dan privilege escalation

Serangan yang sering dikaitkan dengan era lama biasanya berakar pada kelemahan memori, bukan pada satu tombol rahasia. Kita perlu memahami perbedaan antara kode yang dijalankan dan isi yang disimpan di RAM.

Konsep executable vs data di memori

Saat sebuah program atau aplikasi berjalan, bagian executable memuat instruksi. Bagian lain menampung data seperti input dan konfigurasi. Pemisahan ini penting agar sistem bisa menjalankan kode dan menjaga integritas isi.

Bagaimana shellcode “menumpang” dan eskalasi hak

Buffer overflow terjadi saat data yang masuk terlalu panjang dan menimpa area memori lain. Alur eksekusi program bisa berubah dan menunjuk ke payload kecil yang disebut shellcode.

| Aspek | Dampak | Contoh |

|---|---|---|

| Buffer overflow | Ubah alur eksekusi | Shellcode dijalankan |

| Privileged service | Eskalasikan hak | Kontrol layanan, ubah isi situs |

| Konsekuensi | Backdoor atau konfigurasi rusak | Server terkompromi |

Jika aplikasi atau service berjalan dengan hak tinggi, payload mewarisi akses setara. Dampaknya bisa meluas ke seluruh sistem. Pembahasan ini dimaksudkan untuk memahami risiko, bukan panduan eksploitasi.

DEP dan ASLR di Windows: pelindung yang diperkenalkan sejak XP SP2

Mitigasi memori seperti DEP dan ASLR dirancang untuk menambah lapisan pertahanan terhadap eksploit yang memanfaatkan kelemahan memori. Kedua mekanisme ini tidak menghilangkan risiko, namun membuat serangan lebih sulit dan kurang andal.

DEP: mencegah eksekusi dari area yang seharusnya berisi data

DEP membatasi eksekusi kode pada region memori yang memang berisi instruksi. Area yang berisi data tidak boleh dijalankan sebagai kode.

Ada dua jenis DEP: hardware (berbasis prosesor, dikenal juga sebagai Execute Disable Bit/EDB) dan software (mengatasi teknik seperti SEH overwrite). Hardware DEP mencegah eksekusi pada level CPU, sementara software DEP menambah pemeriksaan pada runtime.

ASLR: mengacak alamat sehingga payload sulit diprediksi

ASLR bekerja dengan mengacak alamat memori untuk modul dan stack setiap kali program dimulai. Pengacakan ini membuat penentuan lokasi payload menjadi tidak stabil.

Untuk exploit berbasis buffer overflow, kombinasi DEP dan ASLR menurunkan probabilitas berhasilnya serangan karena attacker sulit menemukan alamat yang konsisten.

Catatan penting: bukan pengganti solusi lain

DEP dan ASLR bukan alat anti-malware. Malware masih bisa terpasang lewat social engineering, aplikasi yang rentan, atau akun dengan hak berlebih.

Praktik terbaik adalah terus melakukan patching, menerapkan prinsip least privilege, dan memantau aktivitas sistem. Lapisan mitigasi memori ini efektif, tetapi hanya salah satu bagian dari strategi pertahanan.

| Aspek | DEP (hardware/software) | ASLR | Catatan |

|---|---|---|---|

| Tujuan | Mencegah eksekusi pada region data | Mengacak alamat memori | Mengurangi keandalan exploit |

| Implementasi | EDB pada CPU / pemeriksaan runtime | Randomisasi base address untuk modul/stack | Perlu dukungan aplikasi dan OS |

| Dampak pada exploit | Memblok payload eksekusi langsung | Memperburuk prediksi alamat | Serangan harus lebih kompleks |

| Limitasi | Tidak cegah instalasi malware | Bisa dilemahkan pada biner yang tidak diacak | Perlu patching, least privilege, monitoring |

Persiapan lab aman untuk pembahasan kasus ini

Sebelum bereksperimen, penting menyiapkan ruang uji yang aman dan terkontrol.

Virtual Machine, snapshot, dan jaringan terisolasi

Gunakan VM untuk memisahkan eksperimen dari komputer utama. Snapshot memudahkan rollback jika terjadi masalah pada program atau aplikasi.

Jalankan jaringan host-only atau internal agar tidak ada lalu lintas keluar. Ini mencegah mesin lab mengekspos port terbuka ke internet.

Data uji dan tujuan eksperimen

Tetapkan data uji berupa konten dummy, database uji, dan kredensial khusus lab. Semua aktivitas harus jelas tujuan-nya: edukasi dan pemahaman kelemahan, bukan eksploitasi.

Checklist keamanan dasar sebelum mulai

- Akun: pisahkan akun admin lab dari akun produksi.

- Akses: batasi akses dan buat user terbatas untuk pengujian.

- Aplikasi & program: catat aplikasi yang dipasang dan service yang aktif.

- Log: aktifkan logging untuk semua percobaan dan simpan data audit.

- Menu pengaturan: periksa daftar service, kebijakan akses, dan konfigurasi jaringan sebelum pemakaian.

| Aspek | Rekomendasi | Contoh |

|---|---|---|

| Isolasi jaringan | Host-only / internal | VM network internal |

| Rollback | Snapshot rutin | Kembalikan snapshot setelah tes |

| Data uji | Dummy dan kredensial khusus | Database uji terpisah |

Langkah mengidentifikasi titik lemah webserver yang sering memicu deface

Menemukan celah pada webserver butuh pendekatan terstruktur, bukan tebak-tebakan. Mulai dari inventaris layanan hingga cek izin file, setiap langkah membantu menutup jalur penyusupan.

Memeriksa keamanan webserver dan layanan yang berjalan

Inventaris layanan: catat service, versi aplikasi, dan konfigurasi. Periksa program yang berjalan dengan hak tinggi dan matikan yang tidak perlu.

Periksa hak akses file dan folder. Pastikan folder diproteksi folder benar-benar memiliki permission yang ketat dan audit trail aktif.

Memindai port terbuka dengan port scanner (konsep dan kegunaan)

Port scanner berguna untuk melihat port terbuka dan layanan apa yang merespons. Ini alat audit, bukan senjata.

Lakukan pemindaian hanya pada sistem milik sendiri atau yang sudah diberi izin, di lab aman, lalu dokumentasikan hasil untuk perbaikan.

Mengamati perubahan file web: document root, izin folder, dan jejak akses

Pantau isi document root secara rutin. Catat timestamp file, ukuran, dan perubahan nama.

Periksa munculnya file asing, perubahan izin, atau akses di luar jam kerja. Tanda awal kompromi termasuk file yang berubah tanpa tiket kerja atau timestamp aneh.

- Audit konfigurasi webserver dan versi aplikasi secara berkala.

- Gunakan port scanner untuk menemukan port terbuka yang tidak seharusnya aktif.

- Implementasikan folder access dan logging untuk folder diproteksi folder.

| Aspek | Langkah | Tujuan |

|---|---|---|

| Inventaris layanan | Catat service & versi | Identifikasi program rentan |

| Pemindaian port | Scan port terbuka terjadwal | Tutup layanan tak perlu |

| Pemantauan file | Log perubahan document root | Deteksi kompromi awal |

Untuk panduan teknis lebih lengkap tentang metodologi pemeriksaan, lihat sumber komunitas dan materi keamanan jaringan sebagai referensi tambahan.

Jalur serangan yang umum di era itu: dari input tidak tervalidasi sampai SQL injection

Serangkaian celah input yang diabaikan sering jadi pintu masuk paling umum bagi peretas pada era lalu. Pola ini tetap relevan: input -> query rentan -> pelaku membaca atau mengubah isi dan data.

Blind SQL Injection: cara kerja singkat dan risikonya

Blind SQL injection terjadi ketika aplikasi tidak menampilkan error, tetapi respons boolean atau timing mengungkapkan informasi. Penyerang mengekstraksi data perlahan lewat query yang terukur.

Serangannya susah terdeteksi jika logging lemah. Dampak: bocornya data, pembuatan akun admin palsu, atau kontrol fungsi program tertentu.

Script sanitasi input dan kesalahan klasik

Banyak script sanitasi input gagal karena hanya menghapus karakter tertentu atau salah menangani encoding. Tanpa parameterized query, filter sederhana tak cukup.

Solusi praktis: validasi tipe, panjang, dan gunakan prepared statements di tingkat database.

Kenapa perubahan isi sering hanya gejala

Perubahan tampilan situs sering menandai kompromi yang lebih dalam. Setelah mendapatkan akses, pelaku bisa menanam backdoor, mengubah konfigurasi, atau mengeksfiltrasi data.

Tujuan pembaca harus jelas: kenali pola risiko, tutup akar masalah, dan hasilkan audit dengan daftar temuan, prioritas perbaikan, serta pengujian ulang setelah patch.

| Langkah | Tujuan | Contoh hasil |

|---|---|---|

| Validasi input | Hentikan query berbahaya | Pengurangan vektor serang |

| Least privilege DB | Batasi akses | Akun aplikasi tanpa hak admin |

| Audit & retest | Verifikasi perbaikan | Daftar temuan & pengujian ulang |

Cara mengecek dan mengelola DEP untuk kompatibilitas program lawas

Beberapa aplikasi lawas sering bermasalah karena mekanisme proteksi memori modern yang aktif secara default. Sebelum mengubah apa pun, pahami risiko dan catat perubahan di log administrasi.

Menonaktifkan DEP untuk program tertentu lewat menu

Buka SystemPropertiesAdvanced.exe, masuk tab Advanced lalu Performance Settings. Pilih tab Data Execution Prevention.

Pilih opsi untuk mengizinkan pengecualian dan klik Add untuk menunjuk executable program yang bermasalah. Simpan, lalu restart mesin agar perubahan berlaku.

Aktifkan/ nonaktifkan DEP total via CMD dan risikonya

Untuk mengubah kebijakan global, gunakan:

- bcdedit.exe /set {current} nx AlwaysOff — mematikan DEP

- bcdedit.exe /set {current} nx AlwaysOn — mengaktifkan DEP penuh

Mematikan DEP menurunkan proteksi terhadap exploit memori. Lakukan hanya jika aplikasi tepercaya benar-benar membutuhkan dan di lingkungan terkontrol.

Mengecek status DEP dengan perintah sistem

Gunakan perintah berikut untuk audit cepat:

- wmic OS Get DataExecutionPrevention_SupportPolicy

Nilai 0–3 menunjukkan kebijakan berbeda; catat hasil dan jelaskan artinya di dokumentasi. Setelah setiap perubahan, restart dan simpan catatan perubahan agar tim operasi bisa meninjau konfigurasi.

| Langkah | Perintah / Aksi | Catatan |

|---|---|---|

| Pengecualian per program | SystemPropertiesAdvanced.exe → Performance → DEP → Add | Hanya untuk aplikasi tepercaya |

| DEP global | bcdedit.exe /set {current} nx AlwaysOff / AlwaysOn | Risiko tinggi jika dimatikan |

| Cek status | wmic OS Get DataExecutionPrevention_SupportPolicy | Catat nilai dan restart setelah perubahan |

Tanda komputer atau sistem sudah disusupi (indikator yang mudah dikenali)

Indikator infeksi bisa sederhana: halaman berubah tanpa ada yang melakukan deploy resmi. Kenali tanda-tanda ini agar cepat bertindak dan tidak hanya memperbaiki tampilan saja.

Indikator visual dan perilaku aplikasi

Perhatikan perubahan tampilan halaman web, redirect aneh, atau pesan yang tidak dipasang admin. Jika ada konten baru yang tampak asing, anggap itu tanda bahaya sampai terbukti sebaliknya.

- Halaman berubah tanpa commit atau tiket kerja.

- Redirect ke domain asing saat membuka halaman yang biasa.

- Muncul pesan atau gambar yang belum pernah dipasang tim.

Indikator filesystem: file “super hidden” dan atribut aneh

Munculnya file super hidden atau file dengan atribut tak biasa sering dipakai untuk menyembunyikan payload. Teknik ini tercatat dalam materi komunitas lama sebagai trik penyamaran file.

Periksa perubahan ukuran file, timestamp, dan hak akses. File baru tanpa catatan deploy adalah sinyal kuat adanya kompromi.

Gejala jaringan dan layanan

Gejala jaringan meliputi koneksi outbound yang tidak wajar dan layanan baru tiba-tiba aktif. Lalu lintas pada jam tidak normal juga patut dicurigai.

Cek service yang berjalan, jangan biarkan program tak dikenal tetap aktif. Catat port terbuka dan pola koneksi untuk analisis lebih lanjut.

| Indikator | Contoh | Tindakan awal aman |

|---|---|---|

| Visual | Redirect, pesan asing | Catat URL, ambil screenshot |

| Filesystem | File super hidden, atribut aneh | Snapshot/backup forensik |

| Jaringan | Koneksi outbound tak biasa | Isolasi jaringan, matikan layanan tak perlu |

Jangan langsung menghapus file atau restart tanpa bukti. Catat temuan, ambil snapshot, dan simpan log. Langkah ini memastikan data forensik tetap utuh dan membantu tindakan perbaikan yang menutup akar masalah, bukan sekadar mengembalikan isi tampilan.

Hardening praktis untuk mencegah “deface” berulang di lingkungan Windows lama

Langkah penguatan praktis bisa memangkas peluang perubahan halaman tanpa izin pada server lawas. Fokusnya adalah mengurangi akses yang tidak perlu, memperketat aturan file, dan menjaga kebiasaan operasi yang baik.

Batasi hak akses: prinsip least privilege

Berikan akun dan service hak sekecil mungkin. Jika program hanya perlu baca, jangan beri write atau execute.

Pisahkan akun admin untuk manajemen dari akun yang dipakai aplikasi sehari-hari.

Konfigurasi firewall dan pembelajaran defensif

Pelajaran dari diskusi lama tentang bypassing firewall menjelaskan satu hal: aturan firewall harus ketat dan tercatat. Aktifkan logging untuk verifikasi akses.

Hanya buka port yang benar-benar diperlukan, lalu verifikasi rule secara berkala.

Amankan folder dan file penting

Gunakan prinsip folder access dan konsep folder diproteksi folder untuk area web. Batasi write access ke document root.

Audit permission dan hindari memberi hak lewat klik kanan tanpa prosedur change control.

Kurangi permukaan serangan dan kontrol lingkungan

Matikan service yang tak terpakai, hapus aplikasi usang, dan jadwalkan audit patch rutin.

Terapkan kebijakan media removable: blok atau scan usb flashdisk sebelum digunakan. Batasi akses jaringan berdasarkan mac address di switch atau AP.

| Langkah | Manfaat | Kontrol |

|---|---|---|

| Least privilege | Kurangi eskalasi | Hak akun minimal |

| Firewall + logging | Deteksi akses anomali | Rule ketat & log |

| Folder access | Lindungi file web | Permission write terbatas |

Praktik admin yang baik meliputi review log mingguan, verifikasi perubahan file, dan SOP perubahan yang jelas. Kebiasaan ini membantu menutup akar masalah, bukan hanya memperbaiki tampilan.

Jika sudah terlanjur kena: langkah respons insiden yang aman

Saat sebuah situs atau server terkompromi, tujuan pertama adalah menghentikan penyebaran dan melindungi bukti. Ambil langkah terukur agar investigasi dan pemulihan berjalan efektif.

Isolasi sistem, amankan data, dan simpan bukti log

Putuskan koneksi jaringan pada mesin yang terindikasi untuk mencegah eksfiltrasi data. Jangan hapus file yang mencurigakan.

Simpan log webserver dan OS, catat waktu kejadian, dan ambil image atau snapshot bila memungkinkan untuk analisis forensik.

Rollback dari backup bersih dan validasi integritas isi

Pulihkan dari backup yang sudah tervalidasi. Sebelum online kembali, cek integritas isi file menggunakan hash atau perbandingan versi.

Perbaiki akar masalah dan dokumentasikan tindakan

Temukan penyebab: patch OS dan program, perketat perizinan folder, dan perbaiki sanitasi input di aplikasi untuk menutup vektor seperti SQL injection.

Dokumentasikan timeline, langkah yang diambil, dan rekomendasi pencegahan agar kejadian tidak berulang.

| Langkah | Aksi Cepat | Hasil yang Diharapkan |

|---|---|---|

| Isolasi | Matikan koneksi jaringan mesin terinfeksi | Hentikan penyebaran & eksfiltrasi |

| Amankan bukti | Simpan log, ambil snapshot/image | Data forensik terjaga |

| Pemulihan | Rollback dari backup bersih; verifikasi hash | Situs pulih tanpa file terkontaminasi |

| Perbaikan akar | Patch, perizinan, sanitasi input | Tutup kelemahan & kurangi risiko ulang |

Etika dan batasan hukum saat mempelajari hack tools dan teknik deface

Belajar keamanan harus selalu dibingkai oleh etika dan batas hukum yang jelas. Semua eksperimen wajib bertujuan untuk memperkuat pertahanan, bukan merusak.

Belajar untuk tujuan positif: prinsip komunitas lokal

X-Code Magazine menegaskan misi berbagi ilmu untuk tujuan positif. Dalam seminar atau demo, peserta diingatkan agar tidak mempraktikkan teknik di luar lingkungan yang berizin.

- Uji hanya dengan izin tertulis dan scope yang jelas.

- Dokumentasikan temuan dan laporkan ke pemilik sistem untuk perbaikan.

- Jaga atribut penulis dan lisensi nonkomersial saat mendistribusikan materi.

Risiko alat di luar lab nyata: kerusakan data, jejak yang dihapus, dan eskalasi insiden. Sikap profesional berdasar mitigasi, disclosure bertanggung jawab, dan menghormati privasi.

| Aspek | Praktik Aman | Konsekuensi jika Melanggar |

|---|---|---|

| Pengujian | Permission-based testing tertulis | Pelanggaran hukum, tuntutan |

| Distribusi materi | Atribusi & nonkomersial sesuai X-Code Magazine | Pelanggaran lisensi, reputasi rusak |

| Profesionalisme | Dokumentasi & disclosure | Kerusakan sistem & data terpapar |

Ingatlah: belajar terbaik memperkuat sistem sendiri. Jangan menggunakan ilmu untuk membuktikan kemampuan menghancurkan sistem orang lain.

Kesimpulan

Ringkasnya, fenomena yang dulu disebut “fitur rahasia” lebih tepat dipahami sebagai tumpukan masalah: program rentan, konfigurasi akses yang longgar, dan kurangnya penguatan pada sistem serta komputer lab.

Pelajaran utama: pahami fondasi serangan (kelemahan memori dan eskalasi hak), manfaatkan mitigasi seperti DEP/ASLR, dan perkuat lapisan aplikasi dengan validasi input serta patch rutin. Perhatikan juga kompatibilitas program lawas saat menyesuaikan mitigasi.

Checklist singkat yang bisa dibawa pulang: audit layanan, tutup port terbuka yang tidak perlu, perketat izin folder web, pantau log, dan siapkan backup bersih untuk rollback cepat.

Konten komunitas era itu—dari topik seperti deep freeze, alien shooter, s40 theme studio, hingga kapasitas usb flashdisk dan ulasan aplikasi lunak buatan oleh programmer lokal—memperkaya literasi, tetapi harus dibaca dengan etika dan kepatuhan hukum. Untuk konteks historis, lihat edisi komunitas X-Code Magazine (PDF).

Intinya: gunakan ilmu untuk memperkuat aplikasi dan sistem, bukan untuk merugikan pihak lain.

➡️ Baca Juga: Tv Lg Oled Evo 2026 Bakar Pixel 12 Jam Nonton Tetap Aman Tanpa Burn In Tech Baru

➡️ Baca Juga: Ibunda Terus Blak-blakan Tunjukkan Ketidaksukaan pada Pacar Baru Okin